![Heap spraying — Википедия Взлом программного обесспечения. Анализ и использлвание кода [Gю Khogland] (pdf) читать онлайн](https://cyberleninka.ru/viewer_images/15545611/f/1.png)

JIT Spray против IE8: пишем собственный JIT-эксплойт

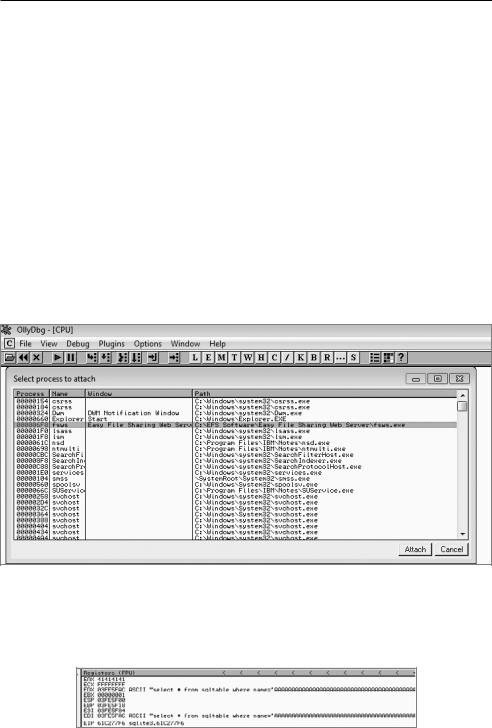

Шеллкод на C Добрый день Я учусь на первом курсе компьютерной безопасности, и нам по основному предмету этой Переполнение буфера, шеллкод Привет! Я изучаю переполнение буфера и внедрение шеллкода, написанного на NASM. Помогите пожалуйста

![Previously on ][ Пример нахождения уязвимости переполнения буфера](https://studfile.net/html/19115/102/html_LueJqq7WiE.RQHf/htmlconvd-ZxFqsJ203x1.jpg)

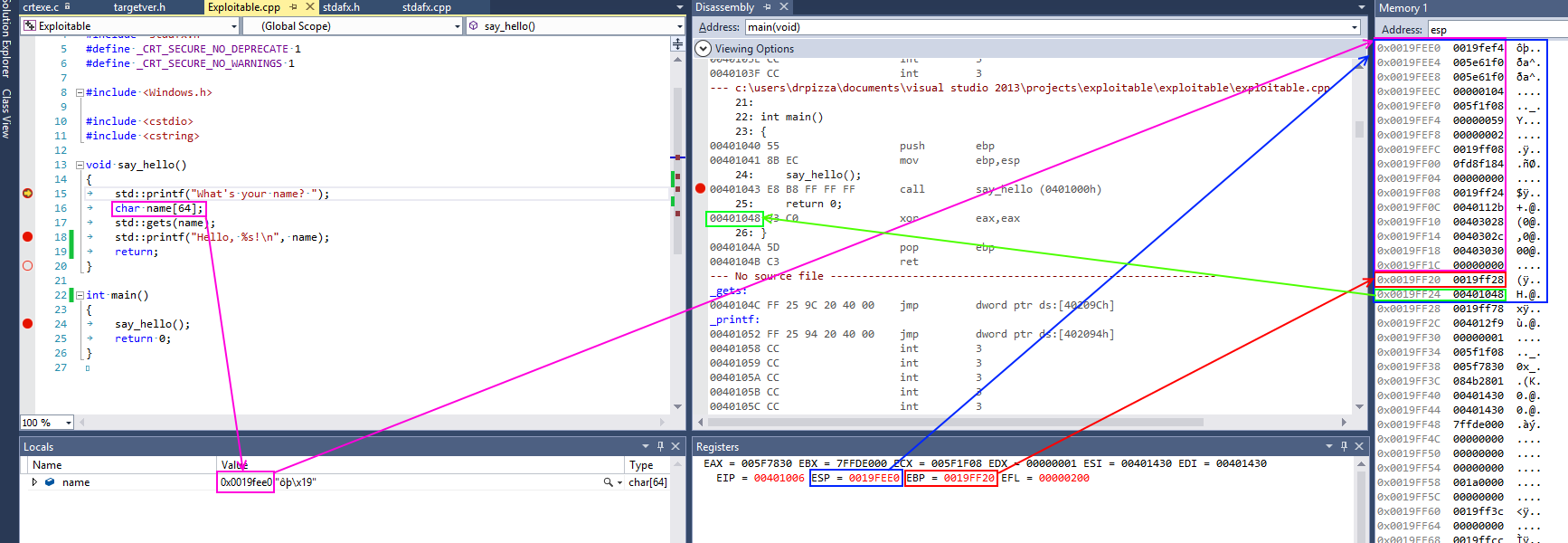

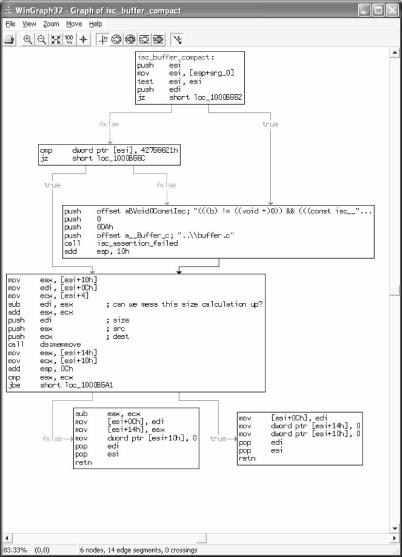

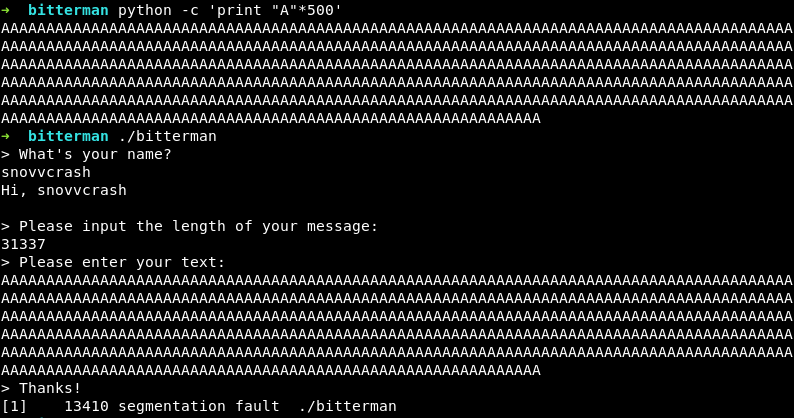

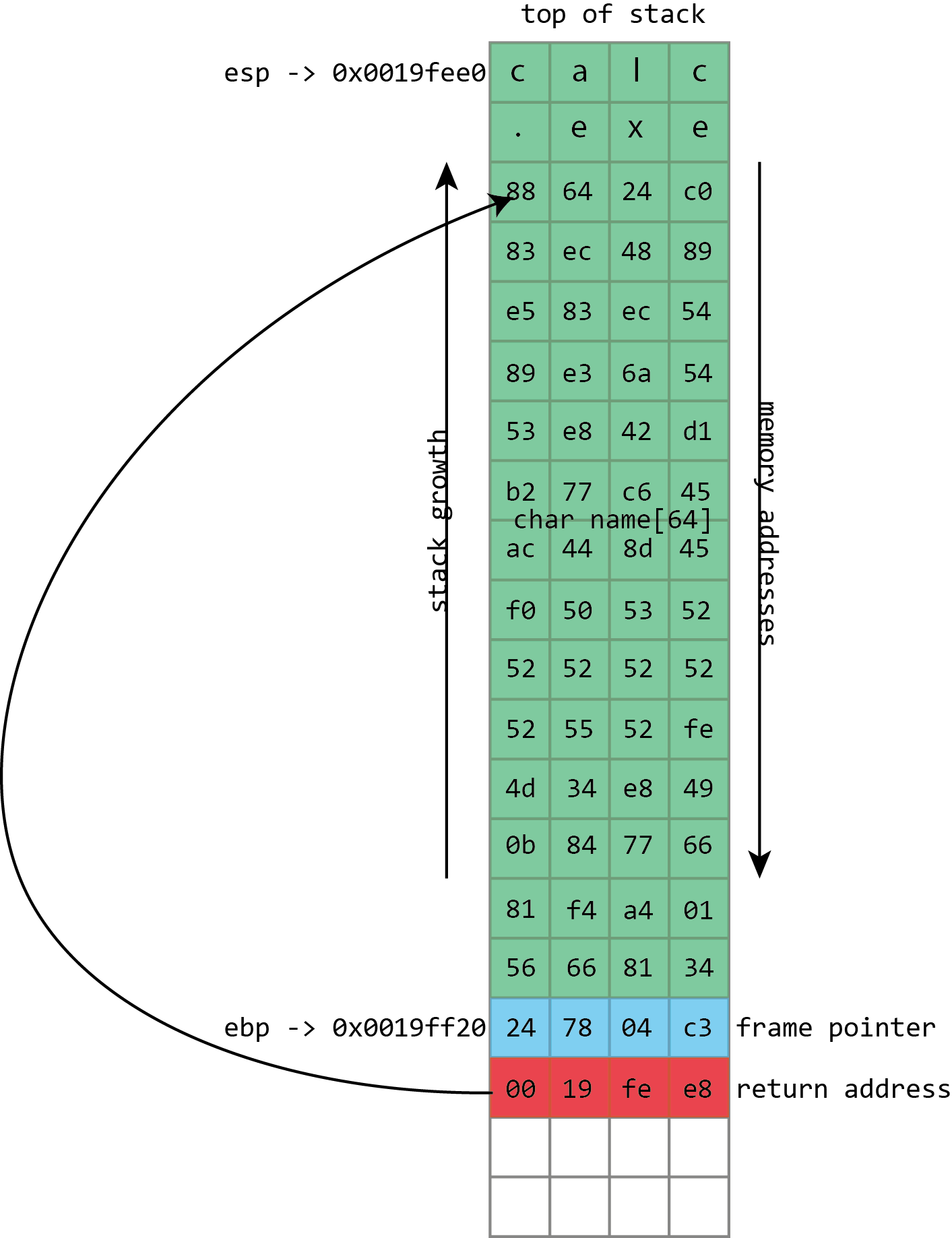

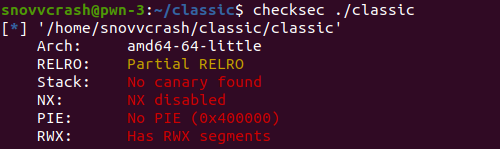

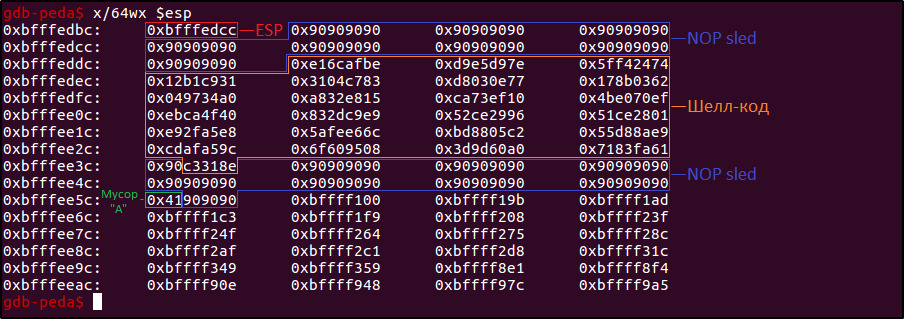

В этой статье мы поговорим об особенностях переполнения стека в битном Linux. Начнем с прохождения трех обучающих кейсов для различных сценариев выполнения Stack Overflow в Ubuntu Второй кейс поможет разобраться в проведении атаки ret2libc для x ее битный аналог был рассмотрен во второй части. Здесь мы обсудим, какие регистры использует битный ассемблер Linux при формировании стековых кадров, а также посмотрим, что в сущности из себя представляет концепция Return-oriented programming ROP.

![Хакинг: искусство эксплойта [2 ed.] - mnogomasterov.ru](https://snovvcrash.rocks/assets/images/pwn-kingdom/bitterman/ret2plt-compile.png)

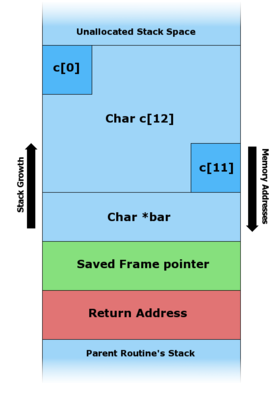

В информационной безопасности и программирование , переполнение буфера или переполнение буфера, является аномалией , где программа при записи данных в буфер , выходит за границы буфера и перезаписывает соседние ячейки памяти. Буферы - это области памяти, отведенные для хранения данных, часто при перемещении их из одного раздела программы в другой или между программами. Переполнение буфера часто может быть вызвано неверно сформированными входными данными; если предположить, что все входные данные будут меньше определенного размера, и буфер создан с таким размером, то аномальная транзакция, которая производит больше данных, может привести к тому, что запись будет за пределами конца буфера.